1. 引言

随着人工智能技术的快速发展,大型语言模型(LLM, Large Language Models)在自然语言处理、知识问答、内容生成等领域展现出强大的能力。然而,由于隐私保护、数据安全以及特定领域需求等原因,越来越多的企业和组织选择将LLM部署到本地环境中。与此同时,结合本地知识库的应用能够显著提升LLM在特定场景中的表现。

2. LLM大模型本地部署概述

2.1 什么是LLM大模型?

LLM是基于深度学习的大规模语言模型,通常包含数十亿甚至数千亿参数。这些模型通过海量数据训练,具备强大的语言理解与生成能力,可以完成诸如文本分类、翻译、摘要生成、对话系统等任务。

2.2 为什么选择本地部署?

● 数据隐私与安全性:敏感数据无需上传至云端,确保信息不外泄。

● 定制化需求:针对特定行业或领域进行微调,满足个性化需求。

● 实时性与性能优化:本地部署可以减少网络延迟,提升响应速度。

● 成本控制:避免长期依赖云服务产生的高额费用。

2.3 常见的本地部署方式

● 使用开源框架(如DeepSeek、Hugging Face Transformers、PyTorch等)进行模型加载与推理。

● 利用专用硬件(如GPU、TPU)加速计算。

● 部署轻量化版本模型以适应资源受限环境。

3. 本地知识库的构建与管理

3.1 什么是本地知识库?

本地知识库是指存储在企业内部服务器或设备上的结构化或非结构化数据集合,包括但不限于文档、数据库、FAQ、历史记录等。它为LLM提供了额外的知识来源,帮助模型更好地理解和回答问题。

3.2 构建本地知识库的关键步骤

1. 数据收集与整理:

○ 收集企业内部文档、用户手册、产品说明等。

○ 对数据进行清洗、去重和标注。

○ 数据存储与索引:

○ 使用关系型数据库(如MySQL、PostgreSQL)或NoSQL数据库(如MongoDB、Elasticsearch)存储数据。

○ 建立高效的检索机制,例如全文搜索、向量检索等。

○ 知识更新与维护:

○ 定期更新知识库内容,确保信息的时效性。

○ 设置权限管理,防止未经授权的访问。

3.3 工具推荐

● 向量数据库:如Pinecone、Milvus,用于支持语义搜索。

● 文档解析工具:如Apache Tika、PDFMiner,用于提取文本内容。

● 知识图谱构建工具:如Neo4j,用于构建复杂的关联关系。

4. LLM与本地知识库的协同机制

4.1 协同的基本原理

LLM本身虽然具备广泛的知识,但其训练数据截止时间有限,且无法直接访问最新的本地信息。通过与本地知识库结合,LLM可以在以下方面得到增强:

● 补充最新信息:从知识库中获取最新的行业动态、政策法规等内容。

● 提高准确性:利用知识库中的权威数据校正模型输出。

● 扩展专业领域:针对特定领域的术语、概念进行精准匹配。

4.2 协同的技术实现

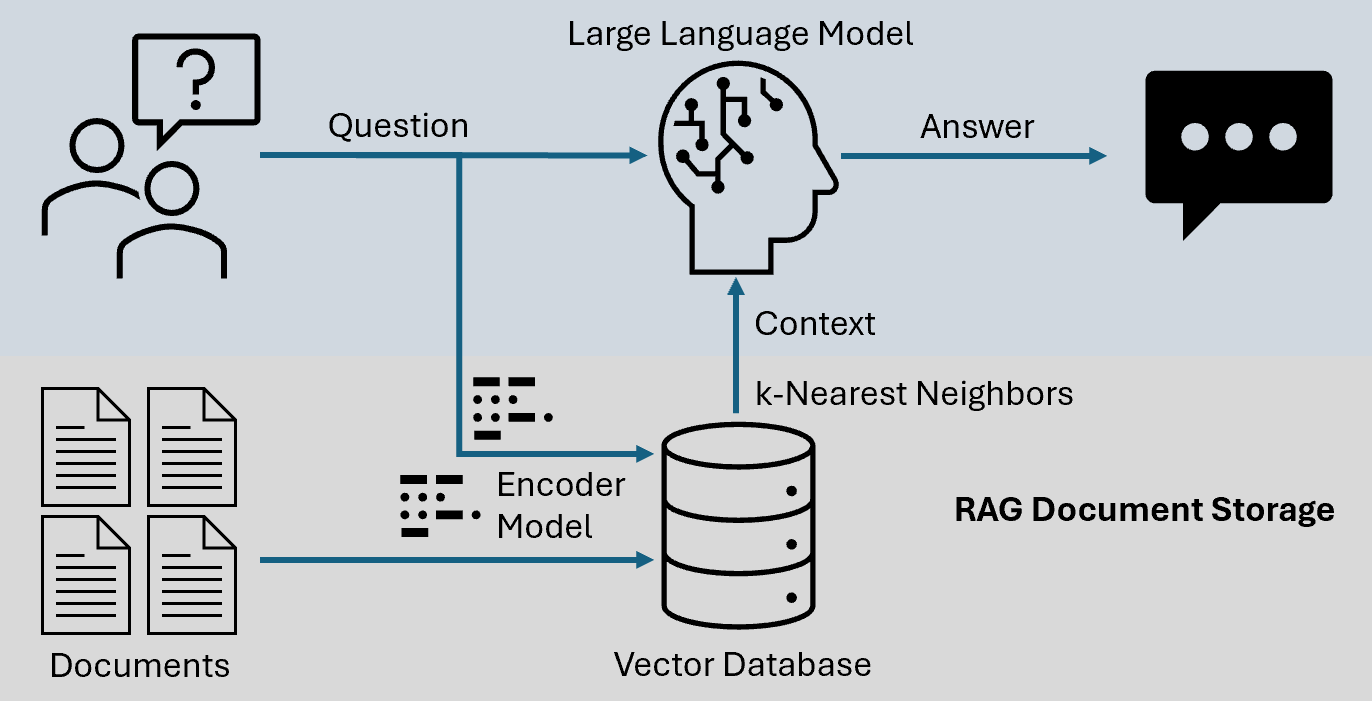

1. 检索增强生成(RAG, RetrievalAugmented Generation):

○ 在接收到用户输入时,首先通过检索模块从本地知识库中查找相关上下文。

○ 将检索结果作为提示(Prompt)的一部分输入给LLM,引导其生成更准确的回答。

○ 多模态融合:

○ 如果知识库包含图像、视频等多媒体数据,可以通过多模态模型(如CLIP)进行跨模态检索。

○ 缓存机制:

○ 对高频查询建立缓存,减少重复检索的开销。

5.数据隔离

在本地化大语言模型(LLM)中应用数据权限隔离不同用户的访问,需要从数据访问层级设计、用户身份认证与授权、数据存储与传输隔离等方面进行。

5.1 数据访问层级设计

○ 基于角色的访问控制(RBAC)

○ 定义角色:根据业务需求和安全策略,定义不同的用户角色,如管理员、普通用户、审计员等。例如,管理员可以拥有对所有数据和模型配置的最高权限,包括数据的增删改查、模型参数的调整等;普通用户只能进行有限的数据查询和使用模型进行推理;审计员则主要负责查看数据访问日志和审计相关信息。

○ 分配权限:为每个角色分配相应的数据访问权限。例如,为普通用户分配对特定数据集的只读权限,禁止其修改或删除数据;为管理员分配对所有数据集的读写和管理权限。

○ 基于属性的访问控制(ABAC)

○ 定义属性:确定与数据和用户相关的属性,如数据的敏感度、用户的部门、职位、工作内容等。例如,数据可以分为公开数据、内部数据、机密数据等不同敏感度级别;用户的属性可以包括所属部门(如研发部、市场部)、职位(如经理、员工)等。

○ 制定策略:根据属性定义访问控制策略。例如,只有研发部的员工才能访问机密级别的模型训练数据;市场部的员工只能访问公开和内部级别的市场分析数据。

5.2 用户身份认证与授权

○ 多因素身份认证

○ 用户名和密码:这是最基本的认证方式,用户需要输入正确的用户名和密码才能登录系统。

○ 短信验证码:在用户登录时,系统向用户的手机发送验证码,用户输入正确的验证码才能完成登录,增加了身份认证的安全性。

○ 生物识别技术:如指纹识别、面部识别等,通过识别用户的生物特征来确认用户身份,提高认证的准确性和安全性。

○ 授权管理系统

○ 集中授权:使用集中式的授权管理系统,对用户的所有权限进行统一管理和分配。例如,使用开源的授权管理框架如 Apache Shiro 或 Spring Security,在系统中配置用户角色和权限,用户在登录后根据其角色自动获得相应的权限。

○ 动态授权:根据用户的行为和环境条件动态调整用户的权限。例如,当用户在非工作时间登录系统时,系统可以限制其访问某些敏感数据;当用户的工作内容发生变化时,及时调整其权限。

5.3 数据存储与传输隔离

○ 数据分区存储

○ 物理隔离:将不同用户或用户组的数据存储在不同的物理存储设备上,如不同的硬盘、服务器等,确保数据在物理层面上相互隔离。

○ 逻辑隔离:在同一存储设备上,通过数据库的分区技术或文件系统的目录结构,将不同用户的数据进行逻辑隔离。例如,在数据库中为每个用户或用户组创建独立的表空间或数据库实例;在文件系统中为每个用户创建独立的文件夹。

○ 加密传输

○ SSL/TLS 协议:在数据传输过程中,使用 SSL/TLS 协议对数据进行加密,确保数据在网络传输过程中的安全性。例如,在用户与本地化 LLM 系统之间建立安全的 HTTPS 连接,防止数据被窃取或篡改。

○ 数据加密算法:对敏感数据在存储和传输前进行加密处理,使用对称加密算法(如 AES)或非对称加密算法(如 RSA)对数据进行加密,只有授权用户才能解密和访问数据。

5.4 审计与监控

○ 访问日志记录

○ 详细记录:记录用户的所有数据访问操作,包括访问时间、访问的数据内容、访问方式等信息。例如,使用日志管理系统如 ELK Stack(Elasticsearch、Logstash、Kibana)记录和存储用户的访问日志。

○ 审计分析:定期对访问日志进行审计分析,发现异常的访问行为和潜在的安全风险。例如,通过分析日志发现某个用户在短时间内频繁访问大量敏感数据,可能存在数据泄露的风险。

○ 实时监控

○ 异常检测:使用实时监控工具对系统的运行状态和用户的访问行为进行监控,及时发现异常情况并采取相应的措施。例如,使用入侵检测系统(IDS)或入侵防御系统(IPS)对系统进行实时监控,当检测到异常的网络流量或访问行为时,自动发出警报并阻止访问。

○ 权限变更监控:对用户的权限变更进行监控,确保权限的变更符合安全策略和审批流程。例如,当某个用户的权限被突然提升时,系统自动通知管理员进行审核和确认。